Nel 2026 la sicurezza di uno Stato non si esaurisce solo nella protezione dei confini fisici. Siamo nell'era dove lo spazio informativo condiziona la guerra e la perpetua e la rende invisibile nel XXI secolo. Se una nazione perde il controllo sulla propria architettura digitale, la sua sovranità politica si riduce in maniera consistente. La crisi iraniana del 2025-2026 ha dimostrato che la potenza militare convenzionale è limitata se il fronte interno viene manipolato da algoritmi e connessioni satellitari ostili.

L'offensiva contro l'Iran non è un fenomeno isolato, ma rientra nella dottrina “Which Path to Persia? Options for a New American Strategy toward Iran” ed è considerato la "tabella di marcia". Si tratta di un corposo rapporto di analisi politica pubblicato nel 2009 dalla Brookings Institution (nello specifico dal Saban Center for Middle East Policy), uno dei think tank più influenti di Washington che ha guidato la politica estera statunitense nei confronti dell'Iran negli ultimi quindici anni. Questa strategia mira a frammentare l'unità nazionale attraverso il sostegno a gruppi proxy e la manipolazione delle minoranze.

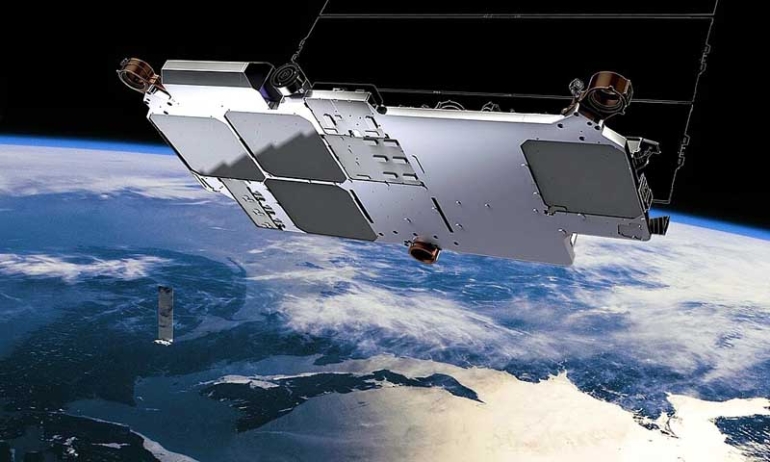

Il salto di qualità operato da Washington è l'impiego di Starlink, la famosa rete creata da Elon Musk. Distribuendo decine di migliaia di terminali, gli Stati Uniti hanno tentato di creare una "rete ombra" capace di coordinare atti di sabotaggio in tempo reale, operando al di fuori di ogni cornice legale nazionale. I piani USA prevedevano la distribuzione di migliaia di terminali Starlink per creare un'infrastruttura di comunicazione parallela, immune ai controlli e ai firewall statali. L'obiettivo era fornire all'opposizione uno strumento di coordinamento in tempo reale per azioni sovversive e propaganda, trasformando il web satellitare in un "hardware d'assalto". Bypassando la sovranità informativa nazionale, Washington puntava a frammentare il controllo governativo e accelerare un collasso interno indotto digitalmente. Importantissimo è sottolineare un aspetto spesso travisato, il governo iraniano non ha mai negato l'uso di Internet ai propri cittadini. Al contrario, ha agito per preservare l'integrità dello Stato annullando selettivamente il segnale dei sistemi ostili. La difesa iraniana non è stata un "oscuramento" punitivo, ma un'operazione di bonifica elettromagnetica. Utilizzando i propri sistemi avanzati, Teheran ha semplicemente reso silenti le frequenze straniere utilizzate come armi, proteggendo il traffico dati nazionale da interferenze e coordinamenti sovversivi esterni.

La Guerra Elettronica (EW) scatenata da CIA e Mossad ha visto la vittoria iraniana fondata sul predominio del campo di battaglia elettromagnetico. Il cuore tecnico della difesa risiede nel controllo del Rapporto Segnale-Rumore. il Rapporto Segnale-Rumore ($SNR$, dall'inglese Signal-to-Noise Ratio) è la misura di quanto un'informazione utile sia comprensibile rispetto al disturbo di fondo. Nella Guerra Elettronica, questo concetto è l'arma principale per "offuscare" il nemico. Iniettando una potenza di disturbo mirata sulle frequenze di Starlink, i difensori hanno elevato il rumore di fondo a un livello tale da rendere il segnale satellitare assolutamente illeggibile per i terminali a terra. Perciò l'Iran ha sfruttato le debolezze intrinseche delle antenne Phased Array di Starlink. Per capire l'SNR, immaginate di essere a un concerto rock e di voler parlare con un amico, Il Segnale è la vostra voce che trasporta il messaggio. In termini tecnici, è il pacchetto di dati che il satellite Starlink invia al terminale a terra. Il Rumore è il brusio naturale di sottofondo (interferenze atmosferiche, calore dei circuiti). È sempre presente, ma solitamente è basso. Il Jamming è l'elemento chiave della guerra elettronica. Immaginate una persona che si mette accanto a voi con un megafono e inizia a urlare a squarciagola. Il suo obiettivo non è dire qualcosa, ma solo impedire a te di essere sentito. In sostanza, in condizioni normali il segnale è molto più forte del rumore, quindi la comunicazione è chiara. Ma quando interviene la difesa elettronica (come quella iraniana), la composizione diventa il valore del Jamming e il denominatore diventa molto alto, il risultato finale crolla verso lo zero. Sopra la soglia. Il terminale riceve i dati e "capisce" il messaggio. Sotto la soglia Il terminale riceve solo un ammasso caotico di onde elettromagnetiche. Anche se il satellite sta trasmettendo alla massima potenza, il ricevitore a terra non riesce più a distinguere il segnale utile dal "rumore" artificiale creato dai disturbatori.

Noto per le sue prestazioni in Ucraina, il sistema Starlink è stato profondamente studiato da ingegneri russi e anche iraniani e in seguito cinesi per trovare le sue debolezze. Inutile abbattere qualche satellite di Starlink per rompere la rete satellitare perché il sistema è ridondante e abbattere alcune decine di satelliti non riduce l’ampiezza della copertura satellitare che è fatta di migliaia di satelliti. Le antenne satellitari sono progettate per schermare il raggio principale verso l'alto. Tuttavia, emettono dai "lobi laterali" segnali vulnerabili. L'Iran ha utilizzato droni e stazioni mobili per "sparare" il disturbo lateralmente, bypassando le protezioni primarie del terminale. Spoofing (falsa identità) e disorientamento. Invece di limitarsi a bloccare il segnale, i sistemi iraniani hanno inviato segnali GPS falsi. Poiché Starlink richiede una posizione precisa per agganciare i satelliti in orbita bassa (LEO), lo spoofing ha indotto i terminali a "cercare" i satelliti nella direzione sbagliata, rendendoli inerti.

La sinergia tra la tecnologia russa e l'ingegno locale iraniano ha creato una barriera insormontabile:

-Il Martello (Krasukha-4): questo sistema russo è una piattaforma di potenza bruta. È capace di saturare intere bande di frequenza, accecare i radar degli aerei AWACS e, in alcuni casi, danneggiare fisicamente i componenti elettronici sensibili dei droni tramite emissioni ad alta energia che surriscaldano i metalli.

-Lo Scalpello (Sayyad e Cobra-V8): i sistemi di produzione iraniana sono più agili. I sistemi iraniani agiscono con precisione chirurgica per identificare i singoli terminali Starlink e dirottarne i flussi di dati o isolarli tramite lo spoofing intelligente.

Il conflitto iraniano del 2025-2026 segna il tramonto dell'Universalismo Digitale di un'unica rete globale neutrale. Ci stiamo muovendo verso un Westfalianismo Digitale, un mondo multipolare dove ogni nazione difende il proprio spazio informativo con la stessa fermezza con cui difende i propri confini terrestri. La lezione iraniana è definitiva, la sovranità non è un concetto astratto, ma si misura nella capacità di uno Stato di gestire i propri server, i propri algoritmi e il proprio spettro elettromagnetico. La vera libertà di una nazione moderna risiede nella capacità di restare padrona della propria narrazione, neutralizzando tecnicamente chiunque tenti di trasformare la connettività in uno strumento di distruzione interna.

Sitografia:

Centro Machiavelli – Strategia cibernetica iraniana tra guerra ibrida e disinformazione

https://www.centromachiavelli.com/2025/07/25/strategia-cibernetica-iraniana-tra-guerra-ibrida-disinformazione-e-sorveglianza/

SpecialEurasia – Medio Oriente: rischio geopolitico 2026

https://www.specialeurasia.com/2025/12/29/medio-oriente-rischio-2026/

Axios – Iran and hacktivist proxies

https://www.axios.com/2025/07/01/iran-hacktivist-israeli-us-strikes

Corriere Comunicazioni – Tensioni UE-Iran e rischio cyber-attacchi

https://www.corrierecomunicazioni.it/cyber-security/tensioni-ue-iran-leuropa-rischia-unondata-di-cyber-attacchi/

Agenda Digitale – La minaccia cyber iraniana per l’Occidente

https://www.agendadigitale.eu/sicurezza/iran-ecco-i-danni-cyber-che-puo-fare-alloccidente/

Cybersecurity360 – Iran accusato di cyber-attacchi all’Europa

https://www.cybersecurity360.it/nuove-minacce/cyber-attacco-alleuropa-iran-accusato-di-esserne-responsabile-arrivano-le-sanzioni-usa/

Decode39 – Campagna APT42 iraniana in Europa

https://decode39.com/4293/iran-hacking-campaign-italy-eu-mandiant/

AP News – Iranian cyberattacks remain a threat

https://apnews.com/article/cc7b6a1b0ffd545673720a90d18a0270

Wikipedia (IT) – Stuxnet

https://it.wikipedia.org/wiki/Stuxnet

Stormshield – Cosa ha insegnato Stuxnet

https://www.stormshield.com/it/notizie/a-distanza-di-oltre-un-decennio-cosa-ci-ha-insegnato-stuxnet/

Wikipedia (EN) – Mahdi malware

https://en.wikipedia.org/wiki/Mahdi_(malware)

ICT Security Magazine – Cyber-operazioni nel conflitto israelo-iraniano

https://www.ictsecuritymagazine.com/articoli/cyber-operazioni-israeliane/

Wikipedia (IT) – Cyber Kill Chain

https://it.wikipedia.org/wiki/Cyber_kill_chain

Wikipedia (IT) – Deception Technology

https://it.wikipedia.org/wiki/Deception_technology

CISA (USA) – Iran Threat Overview & Mitigations

https://www.cisa.gov/topics/cyber-threats-and-advisories/advanced-persistent-threats/iran

Trellix – The Iranian Cyber Capability

https://www.trellix.com/blogs/research/the-iranian-cyber-capability/